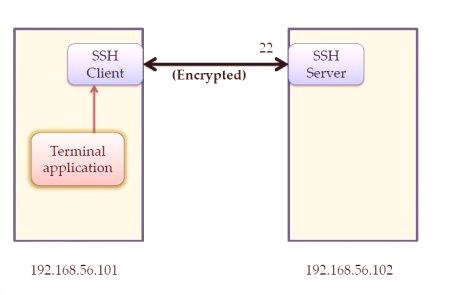

Secure Shell, ili skraćeno SSH, jedna je od najnaprednijih sigurnosnih tehnologija za prijenos podataka. Korištenje takvog načina na istom usmjerivaču može osigurati ne samo povjerljivost prenesenih informacija, već i ubrzati razmjenu paketa. Istina, ne zna svatko kako otvoriti SSH port i zašto sve to treba. U ovom slučaju morat ćemo dati konstruktivno objašnjenje.

SSH port: što je to i zašto?

Samo otvaranje SSH porta na svakom usmjerivaču ili upotreba odgovarajućih postavki dodatnog klijenta koji izravno djeluje s SSH poslužiteljem omogućuje vam da u potpunosti iskoristite sve sigurnosne značajke sigurnosnog sustavamoderne mreže. Radi se o korištenju zadanog porta ili prilagođenih postavki. Te se mogućnosti mogu teško primijeniti, ali bez razumijevanja organizacije takve veze, to se ne može učiniti.

Standardni SSH port

Tehnička opravdanost

Osim toga, SSH port se također može koristiti ako korisnik treba pokrenuti udaljene X Windows skripte, što je u najjednostavnijem slučaju prijenos informacija s jednog stroja na drugi, kao što je već spomenuto, uz obvezno šifriranje podataka. , U takvim situacijama, korištenje algoritama temeljenih na AES-u bit će najhitnije. To je algoritam za simetrično šifriranje, koji je izvorno osiguran SSH tehnologijom. I koristiti ga ne samo da je moguće, nego je i potrebno.

Povijest provedbe

Glavna prednost otvaranja SSH porta, za razliku od telnet ili rlogin, je uporaba digitalnog potpisa RSA ili DSA (korištenje para kao otvorenog i zakopanog ključa). Osim toga, u takvoj situaciji, tzv. Ključ sesije može se koristiti na temelju Diffie-Hellmanova algoritma, koji uključuje upotrebu simetričnog šifriranja na izlazu, iako to ne isključuje upotrebu asimetričnih algoritama šifriranja u procesu prijenosa podataka i njihovog prihvaćanja od strane drugog stroja.

Poslužitelji i ljuske

Sigurnosne barijere

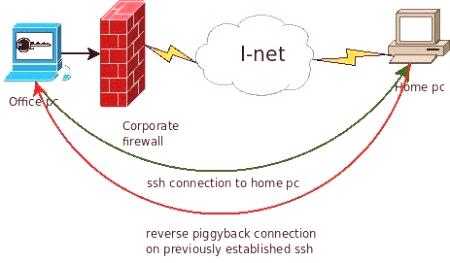

Tuneliranje

SSH server

SSH klijent

Provjera autentičnosti otvorenog ključa i promjena ulaza

na bilo što drugo na vrlo elementarnoj razini.

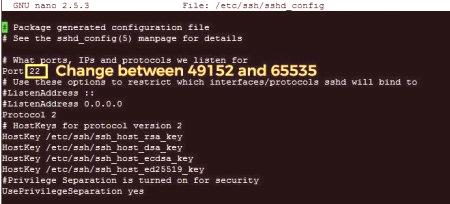

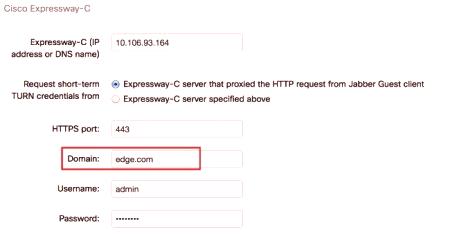

Glavna stvar - da broj otvorenog porta ne prelazi vrijednost 65535 (iznad portova se u prirodi ne događa). Osim toga, trebali biste obratiti pozornost na neke od otvorenih portova koje mogu koristiti klijenti kao što su MySQL ili FTPD baze podataka. Ako specificirate njihovu konfiguraciju za SSH, oni će jednostavno prestati raditi. Vrijedi uzeti u obzir da isti Jabber klijent mora biti pokrenut u jednom okruženju koristeći SSH poslužitelj, na primjer, na virtualnom stroju. I sam poslužitelj localhost morat će dodijeliti vrijednost od 4430 (umjesto 443 kao što je gore navedeno). Ova se konfiguracija može koristiti ako vatrozid blokira pristup glavnoj datoteci jabber.example.com.

Glavna stvar - da broj otvorenog porta ne prelazi vrijednost 65535 (iznad portova se u prirodi ne događa). Osim toga, trebali biste obratiti pozornost na neke od otvorenih portova koje mogu koristiti klijenti kao što su MySQL ili FTPD baze podataka. Ako specificirate njihovu konfiguraciju za SSH, oni će jednostavno prestati raditi. Vrijedi uzeti u obzir da isti Jabber klijent mora biti pokrenut u jednom okruženju koristeći SSH poslužitelj, na primjer, na virtualnom stroju. I sam poslužitelj localhost morat će dodijeliti vrijednost od 4430 (umjesto 443 kao što je gore navedeno). Ova se konfiguracija može koristiti ako vatrozid blokira pristup glavnoj datoteci jabber.example.com.

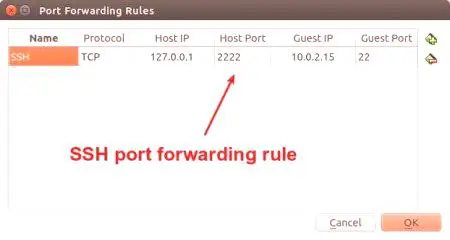

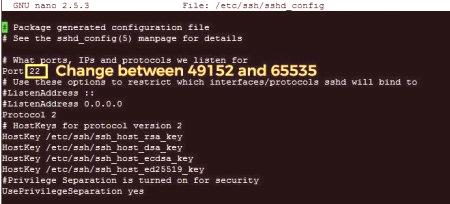

S druge strane, moguće je prevrnuti portove na samom usmjerivaču, koristeći postavku sučelja za tu svrhu s kreiranjem pravila isključenja. Na većini modela, unos se vrši unosom adresa s početkom u 192168 s dodatkom 0,1 ili 1,1, ali na usmjerivačima koji kombiniraju mogućnosti ADSL modema kao što je Mikrotik, konačna adresapredviđa uporabu 88.1. U ovom slučaju, kreira se novo pravilo, nakon čega se postavljaju potrebni parametri, primjerice za postavljanje vanjske dst-nat veze, kao i ručno dodjeljivanje priključaka ne u odjeljku općih postavki, te u dijelu prednosti aktivnih akcija (Action). Ovdje ništa posebno nije komplicirano. Glavna stvar je odrediti potrebne parametre i postaviti ispravan port. Prema zadanim postavkama, možete koristiti port 22, ali ako koristite specijalizirani klijent (što je gore navedeno za različite sustave), vrijednost se može promijeniti proizvoljno, ali samo tako da ovaj parametar ne prelazi deklariranu vrijednost iznad koje broj porta jednostavno ne postoji. Prilikom postavljanja veze, trebali biste obratiti pozornost na postavke klijentske aplikacije. Može se dogoditi da će u svojim postavkama biti potrebno odrediti minimalnu duljinu ključa (512), iako je zadana vrijednost obično 768. Također je poželjno podesiti razinu odgode od 600 sekundi i daljinsko odobrenje koristeći root prava. Nakon primjene takvih instalacija morate također dati dopuštenje za korištenje svih prava za provjeru autentičnosti, osim onih koja se temelje na korištenju .rhost (ali samo za administratore sustava). Osim toga, ako se korisničko ime registrirano na sustavu ne podudara s onim koji je trenutno uneseno, morat ćete ga izričito navesti pomoću naredbe za naredbu ssh korisnika s uvođenjem dodatnih parametara (za one koji razumiju o čemu se raspravlja ).

S druge strane, moguće je prevrnuti portove na samom usmjerivaču, koristeći postavku sučelja za tu svrhu s kreiranjem pravila isključenja. Na većini modela, unos se vrši unosom adresa s početkom u 192168 s dodatkom 0,1 ili 1,1, ali na usmjerivačima koji kombiniraju mogućnosti ADSL modema kao što je Mikrotik, konačna adresapredviđa uporabu 88.1. U ovom slučaju, kreira se novo pravilo, nakon čega se postavljaju potrebni parametri, primjerice za postavljanje vanjske dst-nat veze, kao i ručno dodjeljivanje priključaka ne u odjeljku općih postavki, te u dijelu prednosti aktivnih akcija (Action). Ovdje ništa posebno nije komplicirano. Glavna stvar je odrediti potrebne parametre i postaviti ispravan port. Prema zadanim postavkama, možete koristiti port 22, ali ako koristite specijalizirani klijent (što je gore navedeno za različite sustave), vrijednost se može promijeniti proizvoljno, ali samo tako da ovaj parametar ne prelazi deklariranu vrijednost iznad koje broj porta jednostavno ne postoji. Prilikom postavljanja veze, trebali biste obratiti pozornost na postavke klijentske aplikacije. Može se dogoditi da će u svojim postavkama biti potrebno odrediti minimalnu duljinu ključa (512), iako je zadana vrijednost obično 768. Također je poželjno podesiti razinu odgode od 600 sekundi i daljinsko odobrenje koristeći root prava. Nakon primjene takvih instalacija morate također dati dopuštenje za korištenje svih prava za provjeru autentičnosti, osim onih koja se temelje na korištenju .rhost (ali samo za administratore sustava). Osim toga, ako se korisničko ime registrirano na sustavu ne podudara s onim koji je trenutno uneseno, morat ćete ga izričito navesti pomoću naredbe za naredbu ssh korisnika s uvođenjem dodatnih parametara (za one koji razumiju o čemu se raspravlja ).

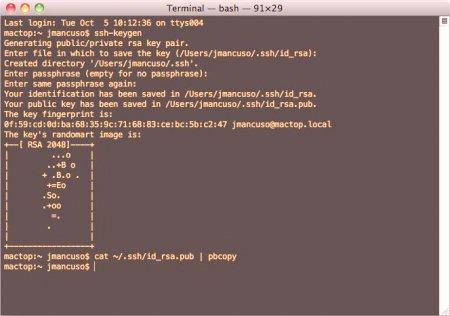

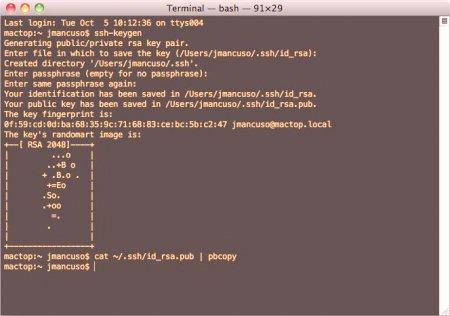

Za pretvaranje ključa iNaredba ~ /.ssh /id_dsa (ili rsa) može se koristiti za samu metodu šifriranja. Da biste stvorili javni ključ, koristi se transformacija koja koristi liniju ~ /.ssh /identity.pub (ali ne nužno). Ali, kao što praksa pokazuje, najlakše je koristiti naredbe poput ssh-keygen. Bit ovog pitanja je samo dodati ključ dostupnim autorskim alatima (~ /.ssh /authorized_keys). Ali otišli smo predaleko. Ako se vratite na pitanje postavljanja SSH-a, kao što je već jasno, mijenjanje SSH porta nije previše teško. Istina, u određenim situacijama, koje se nazivaju, morat će se znojiti, jer će morati uzeti u obzir sve vrijednosti glavnih parametara. U suprotnom, problem s konfiguracijom je smanjen ili na unutarnji ili vanjski program (ako je izvorno osiguran) ili na korištenje rutiranja rute za usmjeravanje. Ali čak i ako promijenite port 22 postavite po defaultu, na istom 443, morate jasno shvatiti da takav program ne radi uvijek, ali samo u slučaju instaliranja istog dodatka Jabber (drugi analozi također mogu koristiti odgovarajuće portove koji različiti od standardnih). Osim toga, posebnu pozornost treba posvetiti postavljanju parametara SSH klijenta, koji će izravno komunicirati sa SSH poslužiteljem, ako se to stvarno očekuje od trenutne veze. Inače, ako ispuštanje priključaka nije prvotno osigurano (iako je to poželjno), postavke i opcije pristupa SSH-u se ne mogu i ne mogu mijenjati. Ovdje su neki posebni problemi prilikom stvaranja veze i njezine naknadne upotrebe,općenito, ne očekuje se (osim ako, naravno, neće se koristiti ručna konfiguracija konfiguracije koja se temelji na poslužitelju i klijentu). Općenito, stvaranje iznimke pravila na usmjerivaču omogućuje vam da riješite sve probleme ili ih izbjegnete.

Za pretvaranje ključa iNaredba ~ /.ssh /id_dsa (ili rsa) može se koristiti za samu metodu šifriranja. Da biste stvorili javni ključ, koristi se transformacija koja koristi liniju ~ /.ssh /identity.pub (ali ne nužno). Ali, kao što praksa pokazuje, najlakše je koristiti naredbe poput ssh-keygen. Bit ovog pitanja je samo dodati ključ dostupnim autorskim alatima (~ /.ssh /authorized_keys). Ali otišli smo predaleko. Ako se vratite na pitanje postavljanja SSH-a, kao što je već jasno, mijenjanje SSH porta nije previše teško. Istina, u određenim situacijama, koje se nazivaju, morat će se znojiti, jer će morati uzeti u obzir sve vrijednosti glavnih parametara. U suprotnom, problem s konfiguracijom je smanjen ili na unutarnji ili vanjski program (ako je izvorno osiguran) ili na korištenje rutiranja rute za usmjeravanje. Ali čak i ako promijenite port 22 postavite po defaultu, na istom 443, morate jasno shvatiti da takav program ne radi uvijek, ali samo u slučaju instaliranja istog dodatka Jabber (drugi analozi također mogu koristiti odgovarajuće portove koji različiti od standardnih). Osim toga, posebnu pozornost treba posvetiti postavljanju parametara SSH klijenta, koji će izravno komunicirati sa SSH poslužiteljem, ako se to stvarno očekuje od trenutne veze. Inače, ako ispuštanje priključaka nije prvotno osigurano (iako je to poželjno), postavke i opcije pristupa SSH-u se ne mogu i ne mogu mijenjati. Ovdje su neki posebni problemi prilikom stvaranja veze i njezine naknadne upotrebe,općenito, ne očekuje se (osim ako, naravno, neće se koristiti ručna konfiguracija konfiguracije koja se temelji na poslužitelju i klijentu). Općenito, stvaranje iznimke pravila na usmjerivaču omogućuje vam da riješite sve probleme ili ih izbjegnete.