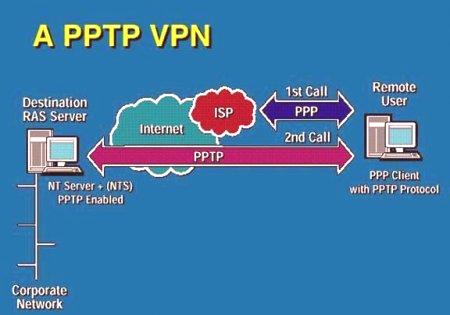

Pptp portovi su protokoli (skup pravila) koji omogućuju korporacijama proširenje vlastite korporativne mreže putem privatnih kanala i interneta. Zbog ove metode korporacija koristi globalnu mrežu kao jednu veliku lokalnu mrežu. Tvrtka ne mora iznajmljivati vlastite linije za širokopojasni pristup, ali može pouzdano koristiti javne mreže. Ova vrsta veze naziva se virtualna privatna mreža (VPN).

Pptp portovi - što je to?

S PPTP-om, proširenjem protokola Internet Protocol (PPP), svaki korisnik PPP klijenta može koristiti neovisni ISP kako bi se sigurno povezao s poslužiteljem negdje drugdje (to jest, udaljeno pristup). Pptp portovi su neki od najvjerojatnijih prijedloga kao osnova za novi Internet Engineering Task Force (IETF) standard.

Opis tehnologije

Specifikacija je prvi put predstavljena javnosti u srpnju 1999. i razvijena od strane podružnice Microsoft Ascend Communications (danas dio Alcatel-Lucent). PPTP nije usvojen i standardiziran od strane Radne skupine za internetsko inženjerstvo. Protokol se kreira komuniciranjem s peer čvorom na PPTP portu 1723. Ova TCP veza se zatim koristi za pokretanje i upravljanje peer čvorom. Format paketa PPTP GRE nije standardni, uključujući novo polje polja za potvrdu koje zamjenjuje tipično polje usmjeravanja. Međutim, kao i kod uobičajene GRE veze, ove modificirane GRE-e se pakiraju izravnoenkapsulirane u IP pakete i tretirane kao IP broj 47 protokola. GRE tunel se koristi za prijenos PPP paketa. U implementaciji Microsoftovog tuneliranja PPP promet može biti ovjeren pomoću PAP, CHAP, MS-CHAP v1 /v2.

Pptp: koje su luke najsigurnije?

PPTP je bio predmetom mnogih sigurnosnih analiza, te su u protokolu identificirane ozbiljne sigurnosne ranjivosti, koje se odnose na osnovne PPP protokole provjere autentičnosti, MPPE protokole i na integraciju između MPPE i PPP provjere autentičnosti za postavljanje sesije. PPTP ima niz poznatih ranjivosti. Više se ne smatra sigurnom, jer može slomiti početnu provjeru autentičnosti MS-CHAPv2 hakiranjem jednog 56-bitnog DES ključa. On je sklon napadu MITM-a, gdje napadač može izvršiti offline napad kako bi dobio ključ RC4 i dešifrirao promet. PPTP je također osjetljiv na bit-turn napada. Napadač može mijenjati PPTP pakete bez otkrivanja. OpenVPN s AES enkripcijom mnogo je sigurniji izbor.

Pregled skupa pravila osobnosti komunikacije

MS-CHAP-v1 je fundamentalno opasan. Postoje poznati alati za trivijalno vađenje hash NT lozinke iz uhvaćene razmjene MSCHAP-v1.

MS-CHAP-v1 MPPE koristi isti ključ sesije za šifriranje RC4 u oba smjera niti. Ovdje se kriptoanaliza može izvesti standardnim metodama pomoću XOR-ovih strujanja iz svakog smjera zajedno.

MS-CHAP-v2 osjetljiv na napade na rječnike za zarobljene pakete odgovora na pozive. Postoje osnovni alati za brzo izvršavanjeovog procesa.

U 2012. godini prikazana je i internetska usluga koja je mogla dešifrirati MS-CHAP-v2 MD4 šifru za 23 sata. MPPE koristi RC4 stream šifru. Ne postoji način za provjeru autentičnosti protoka šifriranog teksta, te je stoga ranjiv na napad odskočnom udaru. Napadač može promijeniti protok u pokretu i prilagoditi pojedinačne bitove kako bi promijenio izlazni tok bez mogućnosti da ga otkrije. Ovi bitovi mogu se otkriti protokolima pomoću kontrolnih zbrojeva ili drugih sredstava. EAP-TLS se smatra najboljim izborom za PPTP provjeru autentičnosti. Međutim, to zahtijeva implementaciju infrastrukture javnog ključa za klijentske i poslužiteljske certifikate. Stoga za neke postavke daljinskog pristupa ne može biti izvediva mogućnost provjere autentičnosti.